La banda de ransomware Qilin, también conocida como Agenda, ha dado un salto cualitativo con una táctica híbrida que fusiona BYOVD (bring your own vulnerable driver) y un cifrador de Linux lanzado desde entornos Windows. Esta combinación refuerza su capacidad para eludir defensas, cortar la recuperación y presionar a las víctimas.

Investigadores de Cisco Talos y Trend Micro han documentado campañas en las que los operadores despliegan un binario de Linux en sistemas Windows apoyándose en herramientas legítimas de administración remota y técnicas de evasión a nivel de kernel. En Europa, los focos de actividad incluyen Francia y Alemania, mientras que las empresas españolas deberían tomar nota por la exposición de backups y servicios críticos.

Qué hay de nuevo: payload de Linux en Windows y BYOVD

Los afiliados de Qilin acceden a los entornos con cuentas válidas y abusan de plataformas RMM para moverse con sigilo. Se ha observado el uso de AnyDesk distribuido vía plataformas RMM como Atera, así como ScreenConnect para ejecución de comandos. El binario de Linux se transfiere con WinSCP y se lanza desde Windows mediante el servicio de gestión de Splashtop (SRManager.exe), lo que les permite cifrar de forma cruzada máquinas Windows y Linux con una única carga útil.

Para desactivar defensas, los atacantes integran un ataque BYOVD con el driver vulnerable eskle.sys, que ayuda a terminar procesos de seguridad y a evitar su detección. Esta maniobra se complementa con la ejecución de comandos de PowerShell para deshabilitar AMSI, alterar validaciones TLS y habilitar modos de administración restringida, elevando su sigilo operativo.

La cadena de ataque también despliega proxys SOCKS distribuidos (como instancias asociadas a COROXY) en múltiples rutas del sistema, camuflando el tráfico C2 entre directorios de aplicaciones confiables. Con ello, Qilin obtiene persistencia redundante y comunicaciones resilientes aunque se retire parte de su infraestructura.

Antes del cifrado, el grupo dedica fases completas a reconocimiento y robo de credenciales. Además de utilidades especializadas para contraseñas, la campaña documentada abusa de herramientas legítimas como mspaint.exe, notepad.exe o iexplore.exe para inspección local, y de clientes como Cyberduck para transferir archivos a servidores remotos, reduciendo el ruido a ojos de los EDR.

Acceso inicial y movimiento lateral con herramientas legítimas

En varias intrusiones se identificaron páginas CAPTCHA falsas alojadas en Cloudflare R2 que descargaban ladrones de información. Con las credenciales sustraídas, los actores superaron MFA, establecieron sesiones válidas y reforzaron su presencia instalando herramientas RMM como AnyDesk y ScreenConnect para ejecutar comandos y mantener acceso persistente con apariencia de actividad IT normal.

Durante el movimiento lateral, se observaron múltiples clientes SSH (por ejemplo, variantes de PuTTY renombradas) para pivotar hacia hosts Linux, demostrando una operación plenamente multiplataforma. Paralelamente, los operadores crearon cuentas administrativas encubiertas y ajustaron políticas locales para solidificar privilegios y continuidad.

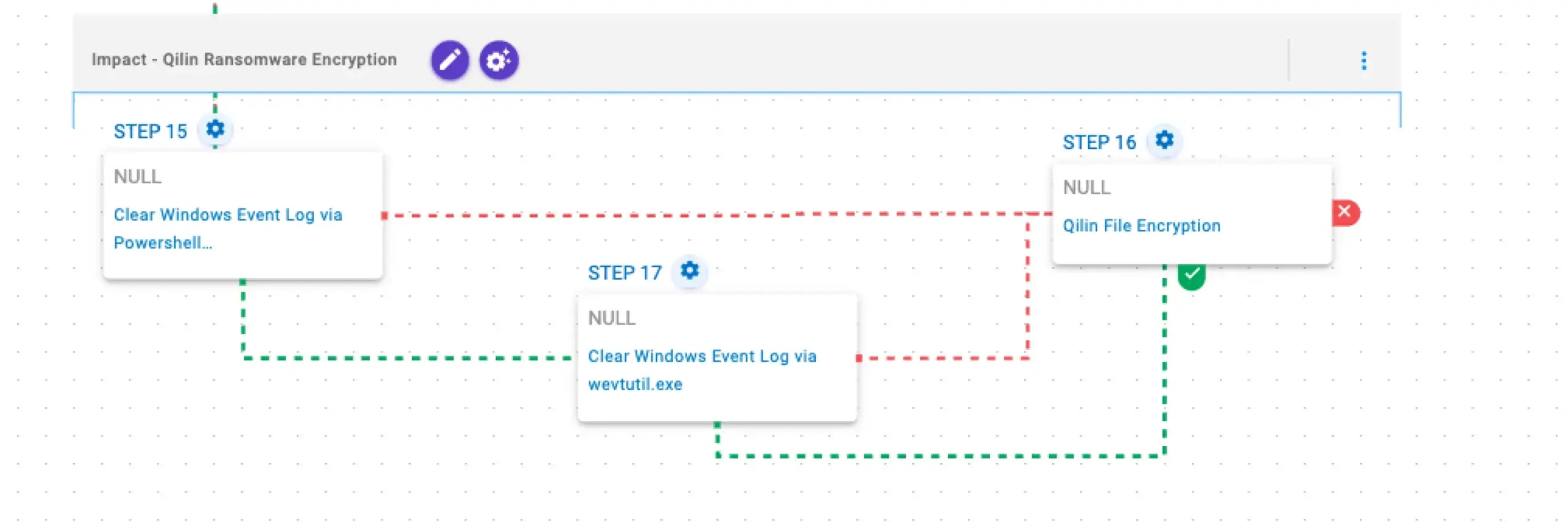

La fase de exfiltración combinó scripts en Visual Basic con envío vía SMTP hacia servidores externos, a la vez que se desplegaron herramientas como Cobalt Strike y SystemBC para acceso remoto persistente. Con los últimos compases del ataque, el malware borra registros, elimina copias de sombra (VSS) y deja una nota de rescate en cada carpeta afectada.

Backups en el punto de mira: Veeam y la resiliencia

Un rasgo crítico de esta campaña es el foco en la infraestructura de copias de seguridad. Qilin ha sido visto sustrayendo credenciales de bases de datos de Veeam para comprometer repositorios y servidores de backup antes del despliegue final del cifrador. Con ello, reduce la capacidad de recuperación y aumenta la presión extorsiva sobre la víctima.

Los scripts empleados para recolectar credenciales apuntaron a tablas y servicios clave del entorno de respaldo, exponiendo cuentas de dominio, servicios y administradores locales. Esta visibilidad sobre el tejido de recuperación convierte a los backups en un objetivo prioritario, especialmente en organizaciones con entornos mixtos Windows/Linux y virtualización moderna.

Las últimas muestras del cifrador incorporan detección de Nutanix AHV, extendiendo el alcance más allá de despliegues centrados en VMware y tocando plataformas hiperconvergentes frecuentes en Europa y soluciones de virtualización moderna y Proxmox. Esto subraya la rápida adaptación de Qilin a la infraestructura empresarial actual.

Impacto en Europa y sectores más expuestos

Los datos recopilados por Cisco Talos sitúan a Francia y Alemania entre los países europeos más afectados, con actividad destacada también en EE. UU., Canadá y Reino Unido. Los sectores más golpeados incluyen la manufactura (en torno a una cuarta parte de los casos), servicios profesionales y científicos, y comercio mayorista.

Para España, donde abundan entornos industriales y servicios críticos con alta dependencia de copias de seguridad y RMM, este patrón merece una atención especial. La combinación de cuentas válidas, abuso de herramientas legítimas y cifrado cruzado convierte a Qilin en una amenaza especialmente gravosa para la continuidad de negocio.

Cómo se ocultan y resisten: evasión y persistencia

Además del driver vulnerable, los operadores ejecutan utilidades orientadas a finalizar procesos de seguridad y a manipular trazas forenses, incluyendo limpieza de eventos y eliminación de snapshots. El uso extendido de RDP, proxys internos y túneles dispersos entre carpetas de aplicaciones fiables favorece su invisibilidad.

Se ha observado la instalación de múltiples herramientas de control remoto y monitorización (AnyDesk, Chrome Remote Desktop, Distant Desktop, GoToDesk, Quick Assist o ScreenConnect), aunque no siempre es concluyente su papel exacto en el movimiento lateral. La elección de utilidades conocidas disminuye la fricción con las políticas de seguridad y complica el diagnóstico.

Medidas prioritarias para organizaciones en España y la UE

Conviene reforzar controles sobre RMM y acceso remoto: inventario y bloqueo de herramientas no autorizadas, listas de permitidos por caso de uso, autenticación robusta con garantías de sesión (incluida verificación de origen), y alertas ante instalaciones o ejecuciones fuera de patrón.

Proteja los respaldos: segmentación de la red de backups, credenciales únicas y rotadas, MFA con separación de funciones, auditoría de consultas a bases de datos de Veeam y pruebas periódicas de restauración. Aplique principios de mínimo privilegio y supervise el acceso de cuentas de servicio.

Endurezca el endpoint y el hipervisor: active listas de bloqueo de drivers vulnerables y validación de controladores, monitorice scripts codificados y uso anómalo de PowerShell, y vigile creación de cuentas administrativas inesperadas. Telemetría sobre proxys SOCKS, tráfico C2 encubierto y transferencias SFTP internas puede marcar la diferencia.

La combinación de payload de Linux ejecutado desde Windows, el enfoque en backups y la evasión mediante BYOVD dibuja un adversario que explota huecos operativos y herramientas de TI legítimas para pasar desapercibido. Anticiparse con visibilidad y control sobre accesos, RMM y copias de seguridad resulta clave para cortar la cadena antes del cifrado.

[relacionado url=»https://foropc.com/diskstation-manager-7-3-seguridad-ia-y-almacenamiento-inteligente/»]